No contexto de redes de computadores, IP spoofing é uma técnica de subversão de sistemas informáticos que consiste em mascarar (spoof) pacotes IP utilizando endereços de remetentes falsificados.

Devido às características do protocolo IP, o reencaminhamento de pacotes é feito com base numa premissa muito simples: o pacote deverá ir para o destinatário (endereço-destino) e não há verificação do remetente não há validação do endereço IP nem relação deste com o router anterior (que encaminhou o pacote), assim, torna-se trivial falsificar o endereço de origem através de uma manipulação simples do cabeçalho IP.

Ambiente de estudo

Para termos uma boa noção de como o ataque funciona, nada melhor do que você fazer os testes em máquinas virtuais, então montei um pequeno laboratório para mostrar como o ataque funciona. Vamos lá :)

O cenário utilizado foi o seguinte:

O cenário utilizado foi o seguinte:

- 1° Linux Ubuntu com o IP: 192.168.1.129

- 2° MS Windows XP com o IP: 192.168.1.149

Existem várias máquinas virtuais no mercado (VMware, VirtualBox, Virtual PC), utilizo VMware pois acho o seu funcionamento mais simples e rápido. Para quem não conhece o vmware, basta fazer uma rápida busca no google.

Ferramenta necessária

Indo direto ao ponto, a ferramenta que iremos utilizar aqui é o NMAP (Network Mapping). Para quem usa distros baseados no Debian/Ubuntu, basta instalar com o comando:

$ sudo apt-get install nmapPS: Lembrando que o NMAP é uma ferramenta que roda em modo texto, mas também existe uma versão do Nmap modo gráfica que se chama Zenmap. Caso queira instalar em um sistema Debian ou derivados, basta rodar o comando:

$ sudo apt-get install zenmapPrefiro o Nmap em modo texto, pois é mais divertido :)

Iniciando

Para que possamos ver o resultado do ataque, irei utilizar o "Valhala Honeypot", e deixá-lo rodando na porta 23 (telnet).

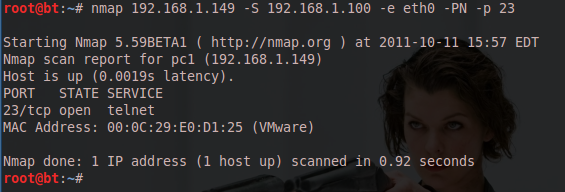

Agora vamos utilizar o nmap para fazer um scan simples para ver o que o honeypot irá mostrar.

$ nmap 192.168.1.149 -p 23 E o honeypot pega nosso IP, exibindo a seguinte mensagem:

O IP 192.168.1.129 tentou invasão por telnet (conexão)

O que o IP Spoofing faz é fazer com o que honeypot veja outro endereço IP, um IP falso. Para quem possamos usar o IP Spoofing, usaremos a seguinte sintaxe:

O que o IP Spoofing faz é fazer com o que honeypot veja outro endereço IP, um IP falso. Para quem possamos usar o IP Spoofing, usaremos a seguinte sintaxe:

$ nmap host-para-scan -S host-spoofado -e interface -p PortaOnde irá ficar:

$ nmap 192.168.1.149 -S 192.168.1.100 -e eth0 -p 23Ps: O endereço IP "192.168.1.100", é um endereço IP falso, criado para enganar o honeypot.

Depois de rodar o comando acima no nmap, vamos ver o log que o honeypot mostrou:

Depois de rodar o comando acima no nmap, vamos ver o log que o honeypot mostrou:

$ O IP 192.168.1.100 tentou invasão por telnet (conexão)Viu? O honeypot não pegou o endereço IP real da máquina(192.168.1.149), essa tecnica se chama "IP Spoofing".

Finalizando e Links úteis

Espero que tenham gostado desse pequeno tutorial. Não tenho uma grande experiencia em escrever tutoriais, mas tentei deixar este aqui de fácil entendimento.

Os programas usados foram:

1° Nmap: http://nmap.org/ (Existe versões para Windows e Linux)

Os programas usados foram:

1° Nmap: http://nmap.org/ (Existe versões para Windows e Linux)

0 comentários:

Postar um comentário